Wireless Protection Sophos UTM

Heute konnte ich mich endlich wieder mit einem neuen Spielzeug aus dem Hause Sophos auseinandersetzen: Zwei Sophos AP15 Access Points inkl. Wireless Protection der Sophos UTM Firewall.

Es sollten schlussendlich zwei WLAN-Netze bereitgestellt werden – eins für das interne Domänen-Netzwerk und das zweite für Gäste bzw. externe Geräte. Das Gast-Netzwerk sollte keinen Zugriff auf das interne Netz haben und ein Vouchersystem besitzen.

Zu beachten ist, dass bei den AP15 Access Points von Sophos kein Netzteil oder PoE-Adapter dabei ist.

Integration der Access Points

Die Einrichtung bzw. Integration geht sehr leicht vonstatten: Sobald die Access Points an das Netzwerk angeschlossen sind und Wireless Protection in der UTM aktiviert ist, erscheinen diese nach einem kurzen Moment in der Sophos UTM. Von dort aus müssen die ausstehenden Access Points noch der UTM hinzugefügt werden.

- Wireless Protection einschalten

- Access Points hinzufügen

Konfiguration der WLAN-Netze

Danach ging es an das Erstellen der benötigten WLAN-Netze. Da das interne WLAN direkten Zugriff auf das Domänen-Netzwerk haben soll, wird eine AP-LAN-Brücke benötigt (in AP-LAN bridgen). Außerdem wählt man hier noch den WLAN-Namen (SSID) und die gewünschte Verschlüsselungsmethode. Ich habe zusätzlich noch den MAC-Adressenfilter aktiviert, um noch mehr Sicherheit zu gewährleisten.

Das Gast-WLAN soll keinen Zugriff auf das interne Netz haben und muss daher in einem separaten Netzwerk liegen (Getrennte Zone). Weiterhin ist es empfehlenswert an dieser Stelle die Client-Isolation zu aktivieren. Dies unterbindet die Kommunikation der Clients untereinander. Da das Gast-WLAN mit einem Voucher-System gesichert wird, verzichtete ich an dieser Stelle auf eine Verschlüsselung.

Damit das Gast-WLAN IP-Adressen automatisch verteilt und Zugriff auf das Internet hat, muss man in der Sophos UTM eine neue Netzwerk-Schnittstelle anlegen (Hardware: wlan0). Das Schnittstellen-Netzwerk fügt man noch dem DNS-Dienst hinzu (zugelassene Netzwerke), erstellt einen DHCP-Server und eine NAT-Maskierung.

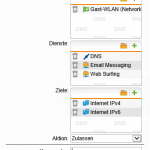

Abschließend erstellt man noch die entsprechenden Firewall-Regeln (zugelassener und abgelehnter Netzwerkverkehr) und fügt das Schnittstellen-Netzwerk noch den jeweiligen Modulen hinzu (z. B. Intrusion Prevention, Web Protection, Advanced Threat Protection, etc.). Dies ist besonders wichtig, da in manchen Ländern besondere gesetzliche Regelungen bzgl. einem öffentlichen WLAN gelten (z. B. das Sperren von illegalen Webseiten, etc.).

- Internes WLAN

- Gast-WLAN

- WLAN-Netze zuweisen

- Schnittstelle erstellen

- DNS-Dienst

- DHCP-Dienst

- NAT-Maskierungsregel

- Firewall-Regel (verweigern)

- Firewall-Regel (zulassen)

Konfiguration des Vouchersystems

Zum Schluss ging es noch an die Konfiguration des Vouchersystems. Hierzu muss man einen Hotspot erstellen und die Schnittstelle vom Gast-WLAN hinzufügen. Weiterhin vergibt man dort die administrative Benutzer für die Vouchererstellung und nimmt noch diverse Anpassungen vor (z. B. eigenes Logo hinzufügen, Weiterleitung auf die Unternehmenswebseite nach erfolgreichem Login, etc.). Abschließend kann man dort auch noch eigene Voucherdefinitionen vergeben (Gültigkeitszeitraum, Zeitkontingent, Datenmenge).

Es ist außerdem möglich mit einem Tages-Kennwort zu arbeiten, anstatt mit dem Vouchersystem.

- Hotspot erstellen

- Hotspot erstellen

- Voucherdefinition